Halo agan2 sekalian kali ini saya akan membahas sedikit mengenai Netstat, Traceroute, dan Network Mapper. Tujuan dari pembahasan ini yaitu agar agan2 sekalian mengetahui cara mengatur konfigurasi IP pada system operasi linux selain itu juga agan2 sekalian diharapkan memahami hasil rute paket ke port yang terbuka pada host lokal dan host lain. Ehmmm Oke agan2 sekalian kita mulai ya ^_^.

Traceroute

Traceroute digunakan untuk mengirimkan secara serempak sebuah urutan paket dengan menambahkan nilai TTL (Time to Live). Ketika sebuah route lanjutan menerima sebuah paket terusan, maka akan mengurangi nilai TTL sebelum meneruskannya ke router berikutnya. Pada saat itu jika nilai TTL pada sebuah paket mencapai nilai nol sebuah pesan "time exceeded" akan dikirim balik ke host asal. Dengan mengirimkan paket dengan nilai TTL 1 akan memperbolehkan router pertama didalam jalur paket untuk mengembalikan pesan "time exceeded" yang akan memperbolehkan/mengizinkan attacker untuk mengetahui IP address router pertama. Kemudian paket berikutnya dikirimkan dengan menambahkan nilai 1 pada TTL, sehingga attacker akan mengetahui setiap loncatan antara host asal dengan targer host. Dengan menggunakan teknik ini, attacker tidak hanya mengetahui jejak jalur sebuah paket saat menuju target tetapi juga memberikan informasi topologi target network. Informasi ini sangat penting untuk attacker didalam melakukan perencanaan penyerangan ke sebuah network.

Netstat

Netstat (NETwork STATistics) adalah command-line tool yang menyediakan informasi tentang konfigurasi jaringan dan aktivitasnya.

Nmap (Network Mapper)

Nmap adalah utilitas keamanan open-source yang powerfull untuk mengaudit keamanan dan eksplorasi jaringan. Perangkat lunak ini dibuat oleh Fyodor dan bisa didapatkan secara free. Nmap didesain secara cepat memindai jaringan besar maupun kecil dengan menggunakan paket raw IP untuk mengetahui host yang 'up' dalam jaringan, servis yang dijalankan, sistem operasi yang dijalankan dan versinya, tipe packet-filter/firewall yang digunakan dan berbagai macam karakteristik lainnya.

Oke agan2 sekalian langsung kita mulai aja ya praktikumnya ......

Sebelum melakukan pratikum lebih dalam, lakukan konfigurasi IP dengan cara sebagai berikut :

sudo nano /etc/network/interfaces

isikan

auto eth1

iface eth1 inet static

address 10.17.0 195

netmask 255.255.255.0

gateway 10.17.0.254

simpan dengan CTRL + O, enter dan keluar dengan CTRL + X

kemudian setting repository ke http://ubuntu.tk.polsri.ac.id.

setelah itu lakukan instalasi beberapa aplikasi berikut :

1. traceroute

2. nmap

setelah selesai proses instalasi, kemudian masukkan perintah berikut ini di terminal

ping 202.9.69.9

Setelah melakukan perintah ping [ip_host lain] maka kita akan mendapatkan balasan seperti berikut :

64 bytes from 202.9.69.9: icmp_req=1 ttl=126 time=0.306

Balasan tersebut menjelaskan bahwa pada saat kita melakukan ping maka komputer kita akan mengirimkan internet control message protocol (ICMP) echo request ke ip address yang dituju. Kemudian komputer yang dituju akan mengirimkan balasan tersebut yang menyatakan bahwa komputer kita sudah terhubung dengan alamat ip 202.9.69.9 untuk itu dia mengirimkan balasan yang menyatakan bahwa dia merespon panggilan yang dilakukan oleh komputer yang melakukan ping balasan tersebut seperti yang ditampilkan diatas.

kemudian kita akan menganalisa rute paket ke host tujuan dengan cara memasukkan perintah berikut ke terminal

traceroute 202.9.69.9

Setelah kita melakukan perintah traceroute [host_tujuan] kita akan mendapatkan balasan kurang lebih seperti berikut :

Output perintah diatas menjelaskan bahwa untuk sampai pada ip address 202.9.69.9 komputer kita melewati 2 buah jalur. Dimana jalur tersebut merupakan jalur terdekat antara host dengan tujuan. Disana terlihat bahwa terlebih dahulu kita melewati ip 10.17.0.254 kemudian diteruskan dengan 10.2.6.1, pada daftar interface router karena kita hanya melewati 2 jalur maka sisanya dilambangkan dengan * * *, sebab daftar interface router akan menampilkan hops sebanyak 30 karena sisanya di blok maka didaftar interface routernya akan ditampilkan * * *.

selanjutnya kita akan menganalisa port berapa saja yang terbuka pada komputer, gunakan perintah seperti berikut di terminal

netstat --listening|more

Setelah kita melakukan perintah netstat --listening|more maka akan muncul output kurang lebih seperti berikut :

Output diatas menampilkan output berupa statistic socket yang terbuka yang statusnya LISTENING.

sudo nmap localhost

Setelah kita melakukan perintah sudo nmap loacalhost maka akan tampil output seperti berikut :

Starting Nmap 5.21 ( http://nma.org ) at 2002-01-04 01:15 WIT

Mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled. Try using –system-dns or specify valid server with –dns-servers

Nmap scan report for localhost ( 127.0.0.1 )

Host is up ( 0.000013s latency ).

All 1000 scanned port on local host ( 127.0.0.1 ) are closed

Nmap done: 1 IP address (1 host up ) scanned in 0.17 seconds

Output diatas menjelaskan :

ssh 202.9.69.9

kemudian masukkan perintah ini pada terminal 1

Selanjutnya nanti akan tampil output kurang lebih seperti berikut :

Adapun penjelasan dari output ini yaitu :

READ MORE - Netstat, Traceroute, dan Network Mapper

Traceroute

Traceroute digunakan untuk mengirimkan secara serempak sebuah urutan paket dengan menambahkan nilai TTL (Time to Live). Ketika sebuah route lanjutan menerima sebuah paket terusan, maka akan mengurangi nilai TTL sebelum meneruskannya ke router berikutnya. Pada saat itu jika nilai TTL pada sebuah paket mencapai nilai nol sebuah pesan "time exceeded" akan dikirim balik ke host asal. Dengan mengirimkan paket dengan nilai TTL 1 akan memperbolehkan router pertama didalam jalur paket untuk mengembalikan pesan "time exceeded" yang akan memperbolehkan/mengizinkan attacker untuk mengetahui IP address router pertama. Kemudian paket berikutnya dikirimkan dengan menambahkan nilai 1 pada TTL, sehingga attacker akan mengetahui setiap loncatan antara host asal dengan targer host. Dengan menggunakan teknik ini, attacker tidak hanya mengetahui jejak jalur sebuah paket saat menuju target tetapi juga memberikan informasi topologi target network. Informasi ini sangat penting untuk attacker didalam melakukan perencanaan penyerangan ke sebuah network.

Netstat

Netstat (NETwork STATistics) adalah command-line tool yang menyediakan informasi tentang konfigurasi jaringan dan aktivitasnya.

Nmap (Network Mapper)

Nmap adalah utilitas keamanan open-source yang powerfull untuk mengaudit keamanan dan eksplorasi jaringan. Perangkat lunak ini dibuat oleh Fyodor dan bisa didapatkan secara free. Nmap didesain secara cepat memindai jaringan besar maupun kecil dengan menggunakan paket raw IP untuk mengetahui host yang 'up' dalam jaringan, servis yang dijalankan, sistem operasi yang dijalankan dan versinya, tipe packet-filter/firewall yang digunakan dan berbagai macam karakteristik lainnya.

Oke agan2 sekalian langsung kita mulai aja ya praktikumnya ......

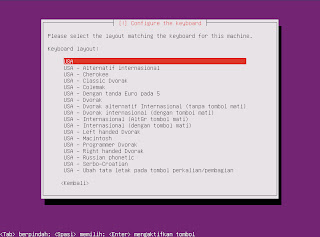

Sebelum melakukan pratikum lebih dalam, lakukan konfigurasi IP dengan cara sebagai berikut :

sudo nano /etc/network/interfaces

isikan

auto eth1

iface eth1 inet static

address 10.17.0 195

netmask 255.255.255.0

gateway 10.17.0.254

simpan dengan CTRL + O, enter dan keluar dengan CTRL + X

kemudian setting repository ke http://ubuntu.tk.polsri.ac.id.

setelah itu lakukan instalasi beberapa aplikasi berikut :

1. traceroute

2. nmap

setelah selesai proses instalasi, kemudian masukkan perintah berikut ini di terminal

ping 202.9.69.9

Setelah melakukan perintah ping [ip_host lain] maka kita akan mendapatkan balasan seperti berikut :

64 bytes from 202.9.69.9: icmp_req=1 ttl=126 time=0.306

Balasan tersebut menjelaskan bahwa pada saat kita melakukan ping maka komputer kita akan mengirimkan internet control message protocol (ICMP) echo request ke ip address yang dituju. Kemudian komputer yang dituju akan mengirimkan balasan tersebut yang menyatakan bahwa komputer kita sudah terhubung dengan alamat ip 202.9.69.9 untuk itu dia mengirimkan balasan yang menyatakan bahwa dia merespon panggilan yang dilakukan oleh komputer yang melakukan ping balasan tersebut seperti yang ditampilkan diatas.

kemudian kita akan menganalisa rute paket ke host tujuan dengan cara memasukkan perintah berikut ke terminal

traceroute 202.9.69.9

Setelah kita melakukan perintah traceroute [host_tujuan] kita akan mendapatkan balasan kurang lebih seperti berikut :

Output perintah diatas menjelaskan bahwa untuk sampai pada ip address 202.9.69.9 komputer kita melewati 2 buah jalur. Dimana jalur tersebut merupakan jalur terdekat antara host dengan tujuan. Disana terlihat bahwa terlebih dahulu kita melewati ip 10.17.0.254 kemudian diteruskan dengan 10.2.6.1, pada daftar interface router karena kita hanya melewati 2 jalur maka sisanya dilambangkan dengan * * *, sebab daftar interface router akan menampilkan hops sebanyak 30 karena sisanya di blok maka didaftar interface routernya akan ditampilkan * * *.

selanjutnya kita akan menganalisa port berapa saja yang terbuka pada komputer, gunakan perintah seperti berikut di terminal

netstat --listening|more

Setelah kita melakukan perintah netstat --listening|more maka akan muncul output kurang lebih seperti berikut :

- Active internet connections (w/o servers) menjelaskan bahwa jaringan yang terhubung adalah jaringan local dan tidak terhubung dengan internet. Karena jaringan kita berupa jaringan local maka komputer dianggap sebagai server.

- Kemudian pada baris kedua table berisi lalu lintas data yang melalui protocol internet :

- Proto menjelaskan protocol apa yang sedang digunakan oleh soket. Perlu diingat bahwa ada ada 3 jenis protocol yaitu TCP, UDP, RAW. Dalam table diatas terlihat bahwa protocol yang digunakan adalah TCP

- Recv-Q menjelaskan besar paket yang diterima dari buffer antrian dimana satuan yang digunakan yaitu bytes.

- Send-Q menjelaskan besar paket yang dikirim dari buffer antrian, satuannya adalah bytes.

- Local Address merupakan alamat IP komputer yang digabung dengan nomor port yang sedang digunakan.

- Foreign Address sam dengan Local Address, tetapi alamat IP dan Port yang ditampilkan bukan milik komputer local, melainkan milik dari remote host.

- State merupakan status dari socket yang sedang terbuka.

- Active UNIX domain sockets (w/o servers) menjelaskan bahwa socket yang aktif di dalam UNIX

- Baris ke 4 adalah table yang berisikan lalu lintas data yang melalui domain UNIX :

- Proto menjelaskan protocol apa yang sedang digunakan oleh socket. Biasanya protocol yang digunakan yaitu UNIX.

- RefCnt menjelaskan jumlah referensi proses yang terjadi pada socket.

- Flags menjelaskan koneksi socket yang terhubung.

- Type merupakan tipe akses socket. STREAM berarti koneksi soket bertipe aliran data.

- State menjelaskan status dari socket yang sedang terbuka.

- I-Node merupakan ID proses yang sedang berjalan dalam socket.

- Path merupakan tempat proses yang berhubungan dengan socket yang sedang digunakan.

sudo nmap localhost

Setelah kita melakukan perintah sudo nmap loacalhost maka akan tampil output seperti berikut :

Starting Nmap 5.21 ( http://nma.org ) at 2002-01-04 01:15 WIT

Mass_dns: warning: Unable to determine any DNS servers. Reverse DNS is disabled. Try using –system-dns or specify valid server with –dns-servers

Nmap scan report for localhost ( 127.0.0.1 )

Host is up ( 0.000013s latency ).

All 1000 scanned port on local host ( 127.0.0.1 ) are closed

Nmap done: 1 IP address (1 host up ) scanned in 0.17 seconds

Output diatas menjelaskan :

- Baris pertama merupakan baris yang berisikan informasi waktu dan tanggal Nmap mulai diaktifkan.

- Sedangkan baris kedua Nmap scan report for localhost (127.0.0.1) membuktikan bahwa mesin yang sedang di scanning oleh nmap adalah localhost.

- Host is up (0.000013s latency) merupakan host yang sedang di scanning dan telah aktif dengan waktu delay sebesar 0.000013 detik.

- Nmap done: 1 IP address (1 host up) scanned in 0.17 seconds, pada baris ini menjelaskan informasi tentang port scanning yang sudah dijalankan. Scanning menggunakan nmap telah selesai, telah dilakukan scanning pada 1 IP Address, dan 1 host telah aktif. Waktu yang digunakan dalam proses scanning yaitu 0.17 detik.

ssh 202.9.69.9

kemudian masukkan perintah ini pada terminal 1

Selanjutnya nanti akan tampil output kurang lebih seperti berikut :

Adapun penjelasan dari output ini yaitu :

- 10.17.0.195 merupakan IP asal (IP komputer kita) yang telah kita setting pada network interfaces sebelumnya.

- 49978 menandakan port asal yang digunakan

- 202.9.69.9 adalah IP tujuan.

- Ssh adalah penamaan yang digunakan untuk port tujuan